VLAN – Virtual Local Area Network. Virtuelle Netze

In diesem Beitrag geht um das Thema VLAN – virtuelle Netze. In der Zeit der Virtualisierung lassen sich nicht nur Computer, Datenträger, sondern auch Netze visualisieren. Definitionen, Funktionsweise und grundlegende Begriffe werden in diesem Artikel angesprochen.

VLAN – Virtuelles Netz. Kurze Begriffsklärung

Definition

VLANs – Virtual Local Area Networks sind logische (virtuelle) Netze innerhalb eines physischen Netzwerkes. Jedes logische Teilnetz (VLAN) ist eine Broadcast-Domäne, die vom restlichen Netzwerk isoliert ist.

VLANs sind also logische bzw. virtuelle Netze, die die Infrastruktur – Verkabelung, Hardware, Switche, Hubs, Verstärker etc. – eines physischen Netzwerkes benutzen.

VLAN Virtuelle Netze – So funktioniert Virtual Local Area Network

Switche – Dreh- und Angelpunkte eines Netzwerks

Heutzutage gibt es in gewöhnlichen Netzwerken kaum noch eins zu eins Verbindungen. Die Datenpakete werden nicht von Client A gezielt zu Client B geschickt. Die Clients in einem Netzwerk sind eher als Mitglieder einer Broadcast-Domäne anzusehen. Jeder Client lauscht also ständig im Netz und empfängt nach und nach die für ihn bestimmten Datenpakete.

Switche fungieren hier als Basis für die Datenübermittlung und sind bildlich ausgedrückt Herzstücke eines Netzwerkes. Sie managen den Datenfluss zwischen den einzelnen Netzwerkteilnehmern.

Es gibt für jeden Anwender und jeden Einsatzzweck unterschiedlichste Switche. Von 15 Euro Heimanwender Switch bis hin zu teuren Profigeräten im sechsstelligen Bereich mit redundanten Bauteilen und professionellem Funktionsumfang.

Für die Virtualisierung eines Netzwerks braucht man intelligente, managebare VLAN-, bzw. Tagging-fähige Modelle.

Tipp von itech-systems.de

Ja, es gibt durchaus günstige, “dumme” Switche, die wohl in der Lage sind “tagged” Pakete weiterzuleiten. Trotzdem ist es ratsam in einem Netzwerk mit VLANs managed Switche einzusetzen.

Im Vergleich zu einem “normalen”, nicht “tagged”, Datenpaket, sind tagged Pakete um 4 Bytes länger. In solchen Fällen sieht ein nicht VLAN-fähiger Switch einen Fehler und verwirft diese – für ihn ungewöhnlich – große Pakete. Siehe ieee 802.1Q

Unterteilung des Netzwerks in mehrere Virtuelle Netze – VLAN Unterteilung

Durch die Konfiguration der Switche kann das Netzwerk in mehrere Netzsegmente – VLANs – unterteilt werden. Dadurch bekommt jedes logische Netz seine eigene Broadcast-Domäne. Sollte also ein Client eine Broadcast-Nachricht “los lassen”, so bekommen nur die Mitlieder der Broadcast-Domäne diese Nachricht.

Dadurch wird die Netzlast minimiert und die Bandbreite entlastet.

Vorteile von virtuellen Netzen

Welche Vorteile bringt nun der Einsatz von virtuellen Netzen?

- Zum einen hilft der Einsatz von Virtuellen Netzen die Entlastung des physischen Netzes zu erreichen. Wenn es mehrere Broadcast-Domänen gibt, werden die Broadcasts genau durch diese Aufteilung verringert.

- Zum anderen ermöglichen VLANs die Netze je nach Einsatzzweck zu unterteilen: Streaming-Anwendungen, Voice-over-IP, Datennetze etc. Insbesondere in der heutigen IT-Welt ist es von Bedeutung.

- Weiterhin kann mithilfe der Virtuellen Netze das Netzwerk an die Organisationsstruktur des Unternehmens angepasst werden. Somit würden die einzelnen Bereiche (Marketing, Design, Vertrieb, etc.) ihre eigenen VLANs bekommen. Dadurch ist auch die Sicherheit erhöht: denn es kann vom VLAN1 auf die Daten des VLAN2 zugegriffen werden.

In der Praxis gibt es mehrere Arten, wie man die VLANs konfiguriert. Zwei VLAN Arten sind jedoch am meisten verbreitet: die portbasierten und die paketbasierten virtuellen Netze.

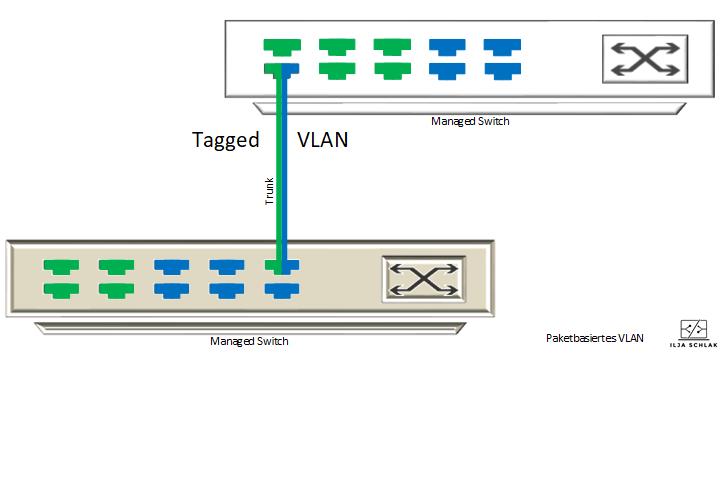

Weiterhin trifft man sehr oft die Mischform aus diesen Arten (siehe Bild 2). Schauen wir uns das an dieser Stelle genauer an.

VLAN Typen – Unterschiedliche Arten von Virtuellen Netzen

Portbasiertes VLAN

Diese VLAN Art ist hardwaregesteuert. Hier werden bestimmte Ports eines Switches dem dazu vorgesehenen virtuellen Netz (VLAN) zugewiesen. Beispielsweise wären Ports 1 bis 10 dem VLAN 1 zugewiesen und die Ports 11 bis 15 wären zum festen Bestandteil des VLANs 2. Die portbasierten VLANs können sich über mehrere Switche hinweg erstrecken. Es ist jedoch vonnöten, dass jedes VLAN mit einem dazu vorgesehen Kabel verbunden wird.

Praktischer Tipp von itech-systems

In einer komplexen Netzwerkinfrastruktur empfiehlt es sich jedem VLAN eine eigene Farbe zu zuweisen. Diese Farbgebung sollte konsequent durchgesetzt werden. Es erleichtert die Fehlersuche im einzelnen und die Netzwerkadministration im Allgemeinen.

Zum Beispiel bekommt die Abteilung Marketing die Farbe Gelb, Vertrieb die Farbe Schwarz, Forschung und Entwicklung die Farbe blau.

Diese VLAN Art ist einfach und wirksam, jedoch statisch. Sollten man nämlich im Laufe der Zeit die Ports umzustrukturieren oder anders administrieren, müsste man diese Konfiguration an jedem Switch anpassen. Dementgegen ist die Art von Virtuellen Netzen klar und übersichtlich.

Ein weiterer Punkt, der nicht vergessen werden sollte, ist nämlich die Tatsache, dass obwohl die VLANs sich ein physisches Netz teilen, nicht mit einander kommunizieren können. Für die Kommunikation zwischen den einzelnen Virtuellen Netzen muss ein Router eingesetzt werden. Dieser wird dann die Pakete von einem Virtual LAN zum anderen weiterleiten.

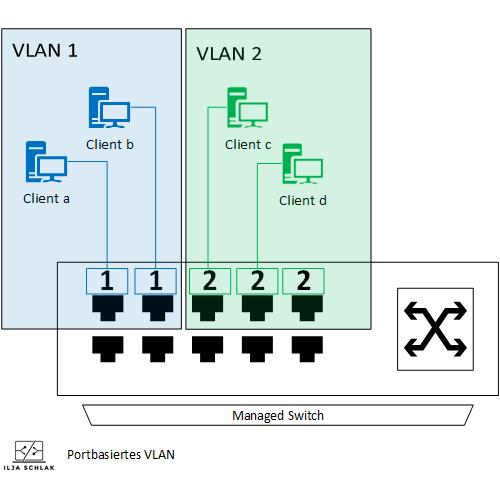

Bild 1: portbasiertes VLAN: zwei virtuelle Nezte

Das Abbild zeigt einen managed Switch, bei dem 2 Ports (blaue Farbmarkierung) dem VLAN 1; und 3 Ports (grüne Farbmarkierung) dem VLAN 2 zugewiesen wurden. Somit bilden die beiden virtuellen Netze zwei unterschiedliche Broadcast-Domänen. Der Bandbreitenbedarf pro virtuelles Netz ist damit geringer, als wenn die Clients a-c im gleichen VLAN wären.

Nachteile und Vorteile der portbasierten VLANs

Zum wichtigsten Vorteil gehört die Einfachheit dieser Konfiguration. Für kleine Netzwerke mit klarer Infrastruktur und wenigen VLANs, wird es meistens ausreichend sein portbasierte virtuelle Netze einzusetzen.

Doch es sobald es zur Erweiterung der Infrastruktur kommt und der Switch über keine freien Ports mehr verfügt, erweist sich diese Methode als unflexibel. Es müssen nämlich neue Geräte angeschafft und konfiguriert werden.

Paketbasiertes VLAN – getaggtes Virtuelles Netz

Bei dieser VLAN Art kann ein Port mehreren virtuellen Netzen zugewiesen werden. Hierbei werden also nicht die Port dem VLAN zugewiesen, sondern die Datenpakete “getaggt” (tagged).

Dieses Tagging geschieht also im Datenpaket, im Ethernet-Frame. Das VLAN-Tag ist 4 Byte (32 Bits) groß und besteht aus dem TPID, PCP, DEI, und VID. An dieser Stelle etwas genauer:

VLAN-Tag

- TPID: Tag Protocol Identifier, 2 Byte (16 Bit) lang und dient dazu dem Netzwerkteilnehmer zu signalisieren, dass es um ein getagtes Paket handelt. So wird dieser nicht als “fehlerhaft” verworfen.

- PCP: Priority Code Point, 3 Bits lang und dient der Priorisierung (QoS)

- DEI: Drop Eligible Indicator, 1 Bit langes Feld, das bestimmt, ob das Datenpaket im Falle einer Überlastung verworfen werden kann oder nicht.

- VID: VLAN-Identifier, 12 Bit langes Feld, das die Framezugehörigkeit zu einem VLAN bestimmt. 12 Bit langes Feld für die VLAN-ID bedeuted, dass es insgesamt 4096 Zustände gibt. Somit stehen 4096 (2 hoch 12) verschieden Virtuelle Netze – VLANs – zur Verfügung.

Der VLAN-Tag befindet sich zwischen der Quell-MAC-Adresse und dem Type-Feld. Das zu wissen ist wichtig im Hinblick auf Fehleranalyse. Nach wie vor gibt es nämlich ältere Geräte, die übergroße Frames verwerfen und mit einem Datenpaket, das länger ist als 1522 Byte, nichts anfangen können. Doch mittlerweile verschwinden solche Geräte und sogar günstige Heimanwender Geräte (Switche, Drucker etc.) können die getagten Paket verarbeiten. Es sei aber trotzdem darauf hingewiesen, denn VLAN – virtuelle Netze sind mittlerweile aus den Netzwerken nicht mehr weg zu denken.

Bild 2: Tagged VLAN

Dieses Abbild zeigt zwei managed Switche, die durch eine tagged Verbindung mit einander gekoppelt sind. Die Switche haben jeweils statisch an bestimmte VLANs (grüne und blaue Farbkennzeichnung) zugewiesene Ports.

Solch eine Mischform aus paket- und portbasierten Verbildungen ist am meisten verbreitet und ist häufig in Unternehmen diverser Größen aufzufinden.

Virtuelle Netze: Vorteile und Nachteile von VLANs

Performance

Durch den Einsatz von VLANs werden die Broadcasts eingedämmt. Das Netzwerk wird dadurch performanter, da jedes virtuelle Netz eine eigene Broadcast-Domäne darstellt. Die Netzlast wird schlicht und ergreifend effizienter verteilt und folgerichtig die Belastung der Bandbreite verringert.

Organisation

Wie oben bereits erwähnt, kann man mit Hilfe von VLANs die Unternehmensstruktur nachbilden. Jede Abteilung bekommt ein eigenes virtuelles Netz. Die Broadcasts gehen folgerichtig nur an die Teilnehmer, die es auch angeht. Die Abteilungen sind somit logisch von einander getrennt.

Anwendungsspezifische Unterteilung

Auch die Unterteilung nach Einsatzzweck macht durchaus Sinn: die VoIP-Telefonie ist getrennt vom Produktivnetz etc.

Sicherheit im VLAN – Virtuelle Netze und ihre Schwächen

Genau an dieser Stelle ist es wichtig die Risiken und Nachteile im Hinblick auf den Einsatz von VLANs hinzuweisen.

Dadurch, dass die Netze logisch von einander getrennt sind, kommt es auch der Sicherheit zugute. Es ist durchaus sinnvoll, dass die Bereiche mit sensiblen Daten – zusätzlich zu sonstigen Sicherheitsmechanismen – in ein eigenen virtuelles Netz ausgelagert werden.

Am einfachsten und sichersten ist die portbasierte Segmentierung. Hier müsste der potentielle Angreifer die Ports physisch umstecken. Das ist in vielen Unternehmen für Unbefugte schwierig, da die Netzwerk- bzw Serverschränke sich doch oft in gesicherten und abgeschlossenen Räumen befinden.

Switch-Jamming

Was ist Switch-Jamming? Bei dieser Angriffsart handelt es sich um das Überladen der Switche. Es werden unzählige Pakete mit unterschiedlichen MAC-Adressen generiert. Dieser Angriff wird so lange ausgeführt, bis der Speicher der angegriffenen Switche überladen wird. Sollte der Netzwerkadministrator den Fallback-Mechanismus des Switches nicht deaktiviert haben, wird aus dem Switch ein HUB. Das bedeutet, dass die Pakete einfach an alle Ports weitergeleitet werden. Jetzt ist es ein Leichtes die Datenpakete abzufangen.

Switch-Spoofing

Wie auf dem Bild 2 bereits gezeigt sind die Switche mit einer Trunk, einer tagged Verbindung mit einander verbunden. Über diese eine Leitung laufen also alle Daten von allen VLANs. Der Angreifer bringt den Switch dazu in den “Autotrunking-Mode” zu wechseln. Somit sendet der Manipulierte Switch die gesamten Daten an den Angreifen. Von diesen “Trunking-Modes” gibt es mehrere Arten. (Hierzu wird es mit Sicherheit noch mehr Beiträge geben). Es ist zu empfehlen, diese Modi zu deaktivieren und die Konfigurationen manuell vorzunehmen.

Double Tagging

Bei diesem Angriff werden an das Angriffsziel Frames mit zwei 802.1Q-Headern verschickt. Der erste Header ist der Header vom VLAN des Angreifers, der auch vom angegriffenen Switch akzeptiert werden sollte. Dadurch gelangt der zweite (double) Tag über das VLAN des Angreifers zum virtuellen Netz, welches angegriffen werden sollte.

Auch hier sollte man als Schutzmechanismus die Autotrunking-Modi deaktivieren.

Fazit – VLAN und Sicherheit

Wie man sieht, sollte auch mit VLANs stehts die Cyber Security Aspekte nicht außer Acht gelassen werden, denn die virtuellen Netze sind angreifbar.

Switche sichern

Einfache und wirksame Maßnahmen, die Sicherheit im switchbasierten Netzwerk erhöhen, sind in diesem Artikel beschrieben.