Windows Server absichern und härten. Nach wie vor ist der Einsatz der Windows Server im Unternehmensumfeld nicht wegzudenken. Daher zielen auch viele Angriffe gerade auf die Windows Server. Man könnte meinen diese wären besonders sicher, doch es ist ein Trugschluss! Server im Allgemeinen sind ziemlich verwundbar. Der Grund dafür ist schon in der Bezeichnung “Server” inbegriffen: “Diener”, eine Maschine, ein Computer, der für andere Computer Dienste zur Verfügung stellt. Dies bedeutet: offene Ports, zahlreiche und unter Umständen unsichere Protokolle, reger Traffic, offenen Sicherheitslücken. All diese Punkte bedeuten eins: Sicherheitsrisiko. Daher muss man notwendigerweise die Windows Server absichern und härten.

WINDOWS SERVER ABSICHERN UND HÄRTEN – WEG MIT UNSICHEREN UND ALTEN PROTOKOLLEN UND DIENSTEN

Ein sehr wichtiger Punkt, wenn es um das Absichern und Härten von Windows Servern geht, ist das Deaktivieren unsicherer Protokolle. Das Deaktivieren alter und überholter Dienste.

SMB 1.0

Erstaunlich aber wahr! Wir reden darüber, ob und wie man die Windows Server absichert und härtet, doch es wird tatsächlich immer noch SMB 1.0 eingesetzt. Sogar Microsoft selbst versucht seit 2017 dieses völlig unsicher Protokoll zu meiden. Der großflächige WannaCry Angriff nutzte gerade diese Sicherheitslücke im Jahre 2017.

- Das Protokoll ist schlicht und ergreifend nicht effizient, die Versionen 3.ff. verfügen über viel mehr Performance-Vorteile im Vergleich zu ihrem Vorgänger, siehe Microsoft Docs

- SMB 1.0 hat schon längst EOS erreicht. Das bedeutet keine Updates mehr, keine Fixes. Das ist sicherlich ein wichtiger Grund, um SMB 1.0 nicht mehr zu benutzen.

- Keine Verschlüsselung, wie diese in älteren Protokollen gegeben ist. Auch andere Sicherheitsfeatures fehlen bei SMB 1.0.

- Keine Vorauthentifizierungsintegrität (pre-authentication integrity) und somit kein Schutz vor einem Man-in-the-Middle Angriff.

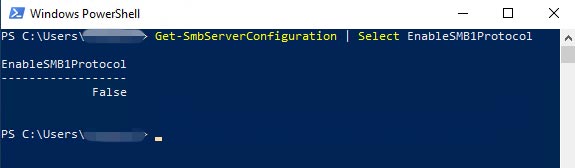

So findet man heraus, ob SMB 1.0 noch auf dem Windows Server eingesetzt wird

Serverseitig lässt sich das Protokoll mit der Powershell am bequemsten ausfindig machen (es gibt noch andere Wege, z.B. über die Registry und die GPOs):

Get-SmbServerConfiguration | Select EnableSMB1ProtocolEin Screenshot, an dem man die Ausgabe mit “False” gut sehen kann:

SBM 1.0 deaktivieren

Genau so lässt sich der Dienst mit der Powershell deaktivieren:

Set-SmbServerConfiguration -EnableSMB1Protocol $falseSelbstverständlich sollte man die Nutzung des Protokolls im Vorfeld auditieren. Denn falls das Protokoll noch benutzt wird und es zu einer Deaktivierung kommt, kompromittiert es die Produktivität des (Firmen)Netzes.

SMB-Protokolle mit erhöhter Sicherheit

SMB-Protokolle können digital signiert werden. Das hilft enorm beim Vorhaben unsere Windows Server abzusichern und zu härten. Die Signierung hilft das Risiko eines Man-in-the-Middle Angriffes zu minimieren. Zumal

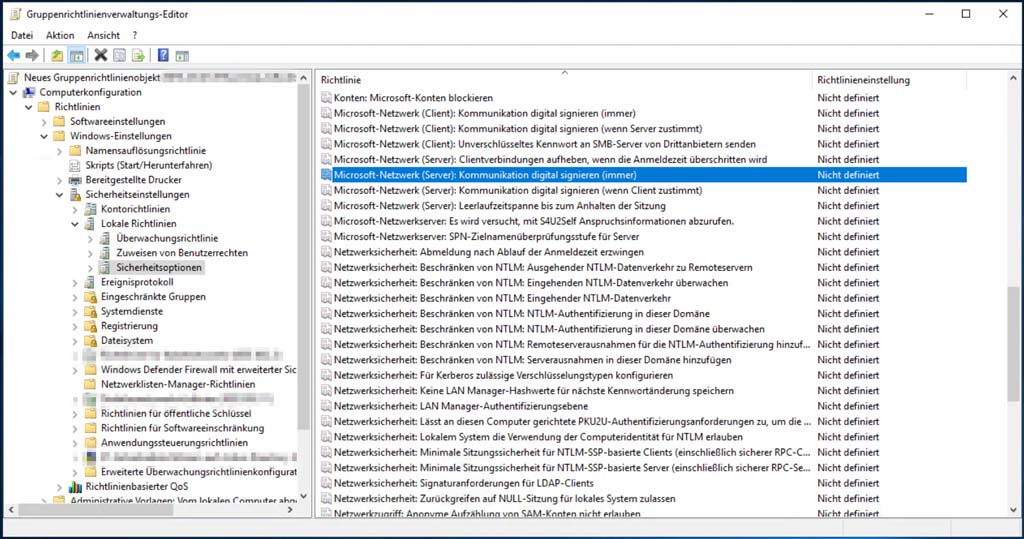

Am einfachsten aktiviert man die Signierung über die Gruppenrichtlinienobjekte – GPO.

Im Grunde genommen gibt es hierfür vier Richtlinien:

- a: Microsoft-Netzwerk (Server): Kommunikation digital signieren (immer),

- b: Microsoft-Netzwerk (Server): Kommunikation digital signieren (wenn Client zustimmt),

- c: Microsoft-Netzwerk (Client): Kommunikation digital signieren (immer),

- d: Microsoft-Netzwerk (Client): Kommunikation digital signieren (wenn Serverzustimmt).

Um die Signierung einzurichten sollte man alle vier Richtlinien in Angriff nehmen. Um die Windows Server abzusichern und zu härten müsste man die Einrichtung sowohl server- als auch clientseitig vornehmen. Wenn man nur die Richtlinien mit dem Zusatz “immer” aktiviert, wird folgerichtig die Kommunikation mit den Clients, die die Pakete nicht signieren, nicht stattfinden können. Die Variante “wenn Client zulässt” würde die nicht signierte Kommunikation als eine Art “fallback” nutzen.

Auch bei diesem Schritt sollte man vorher gut überlegen, ob das Produktivnetz die Protokolle benutzt und nicht noch auf SMB 1.0 läuft. Vorherige Sicherung der Einstellungen oder Erstellung von Snapshots wären sicherlich nicht verkehrt.

SMB – Verschlüsselung

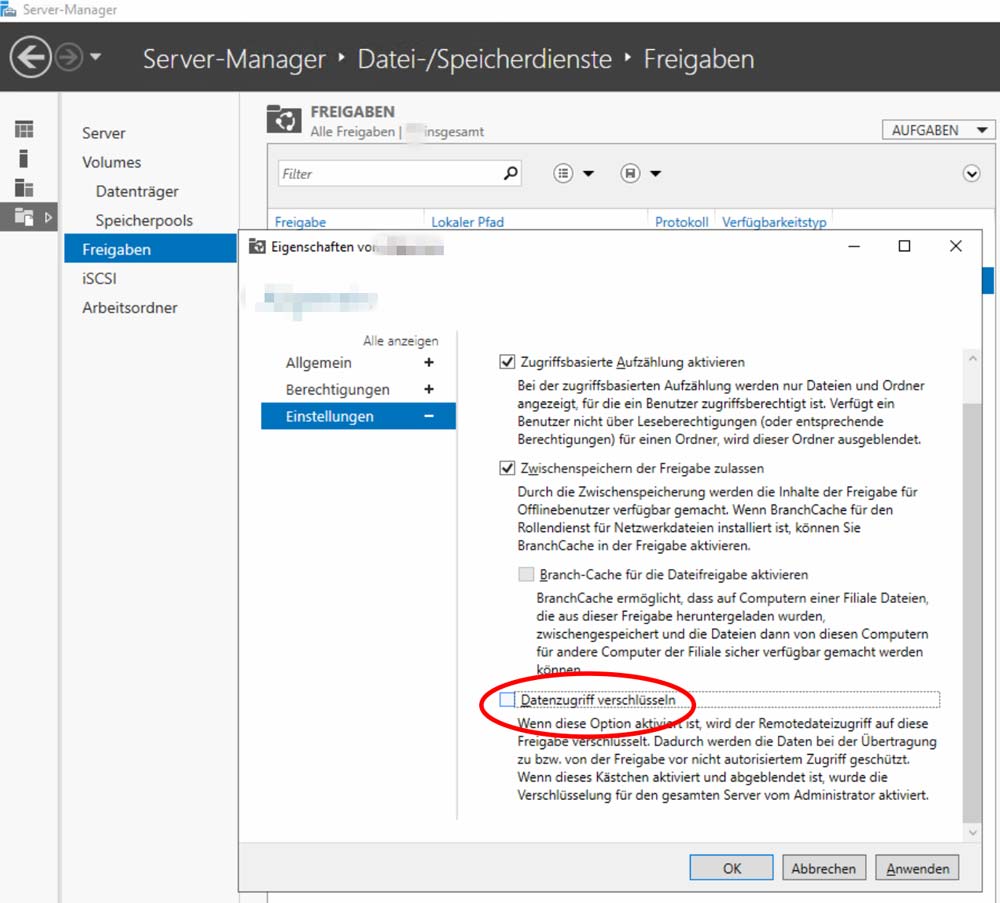

Die Kommunikation via SMB lässt sich verschlüsseln. Auch hier gibt es mehrere Möglichkeiten die Verschlüsselung zu aktiveren.

Zum einen ist es natürlich die Powershell:

Set-SmbServerConfiguration -EncryptData $true -ForceGenau so lässt sich die Verschlüsselung in der GUI aktivvieren. Klickt man mit der rechten Maustaste auf eine Freigabe, kann man die Eigenschaften von dieser aufrufen. Im Unterpunkt “Einstellungen” kann die Verschlüsselung aktiviert werden:

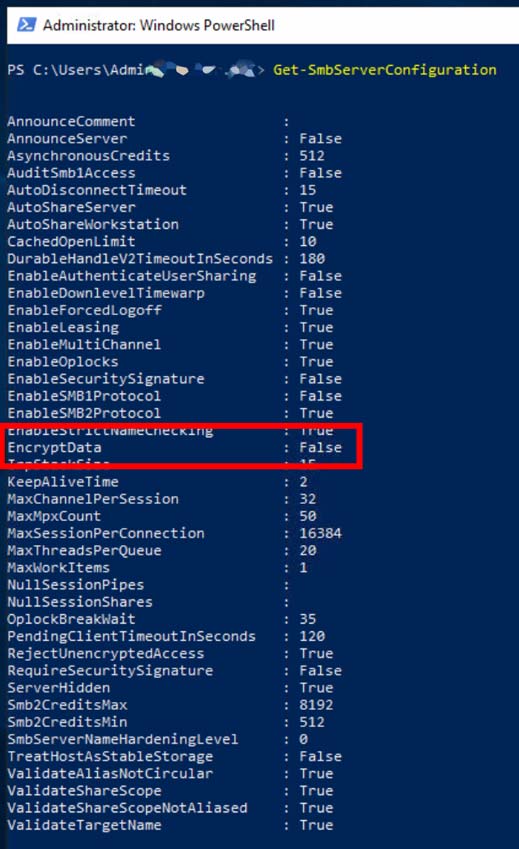

Ist die Verschlüsselung aktiviert?

Der schnellste Weg herauszufinden, ob die Verschlüsselung bereits aktiviert ist, bietet die Powershell.

Mit dem Befehl

Get-SmbServerConfigurationkriegt man die SBM-Einstellungen des Servers recht übersichtlich zu sehen:

Fazit – Windows Server Absichern und härten – SMB

Das Protokoll ist wichtig und wird für den Zugriff auf die Netzwerkfreigaben eingesetzt. Es ist jedoch sehr wichtig die Nutzung des Protokolls zu auditieren. SMB 1.0 wird von Microsoft nur bei wirklich gravierenden Sicherheitsrisiken oder -lücken mit Updates versorgt. Wie lange die Updates für SMB 1.0 überhaupt noch geben wird, ist eher unklar. Die Tendenz geht in die Richtung, dass diese bald eingestellt werden.

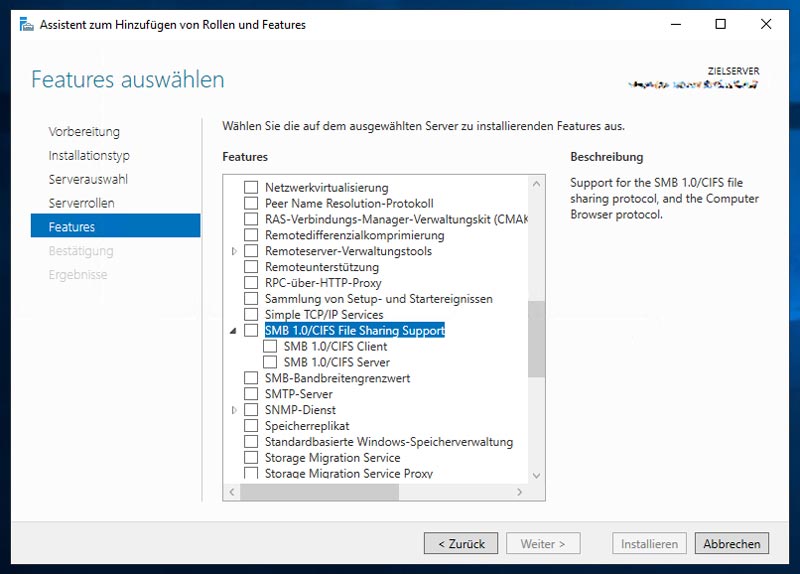

Das Protokoll ist darüber hinaus nicht mehr fester Bestandteil des Betriebssystems. Sollte jemand noch SMB 1.0 brauchen, muss das Protokoll als Feature installiert werden.

SMB 1.0 ist ein ernst zu nehmendes Sicherheitsrisiko. Auf die Nutzung des SMB 1.0 zu verzichten, ist ein wichtiger Schritt, um die Windows Server abzusichern und zu härten.